Wat is ransomware?

Ransomware is een soort malware, en bovendien een groeiend probleem voor bedrijven. Met ransomware worden bestanden, systemen of apparaten versleuteld of schermen 'vergrendeld', waardoor mappen, bestanden of complete systemen niet meer toegankelijk zijn. Gebruikers krijgen vervolgens een melding dat het systeem is getroffen en dat ze pas weer toegang hebben nadat ze 'losgeld' hebben betaald.

Ransomware kan uw netwerk op vele manieren infecteren, zoals een gebruiker die een getroffen website bezoekt, een geïnfecteerd bestand downloadt, spammail opent of software zonder patches gebruikt, wat tot meer zwakke plekken in uw netwerk leidt. Malware kan ook langere tijd in een netwerk of apparaat aanwezig blijven, waardoor het moeilijk kan worden getraceerd en verwijderd.

Dit soort malware wordt vaak gebruikt door cybercriminelen om de zorgsector, de financiële sector en overheden aan te vallen. Elk van deze sectoren bewaart enorme hoeveelheden vertrouwelijke of gevoelige gegevens die nodig zijn voor het leveren van essentiële services.

In deze handleiding wordt uitgeleid hoe ransomware uw bedrijf kan treffen, wat de verschillende soorten ransomware zijn en hoe u de dreiging van ransomware in uw bedrijf voorkomt.

Soorten ransomware

Malware is een overkoepelende term voor vele soorten schadelijke software. De soorten worden doorgaans gedefinieerd op basis van de implementatiemethode of de manier waarop de malware werkt zodra het toegang tot een netwerk heeft. Ransomware wordt bijvoorbeeld ook wel een virus genoemd. Dit klopt inderdaad in een aantal gevallen, maar virussen zijn maar één soort schadelijke software, die worden gekenmerkt door het vermogen om hun eigen code te repliceren.

- Exploitkits: Exploitkits 'maken misbruik' van kwetsbare of getroffen systemen, waardoor hackers volledige controle over uw bedrijfssystemen kunnen krijgen.

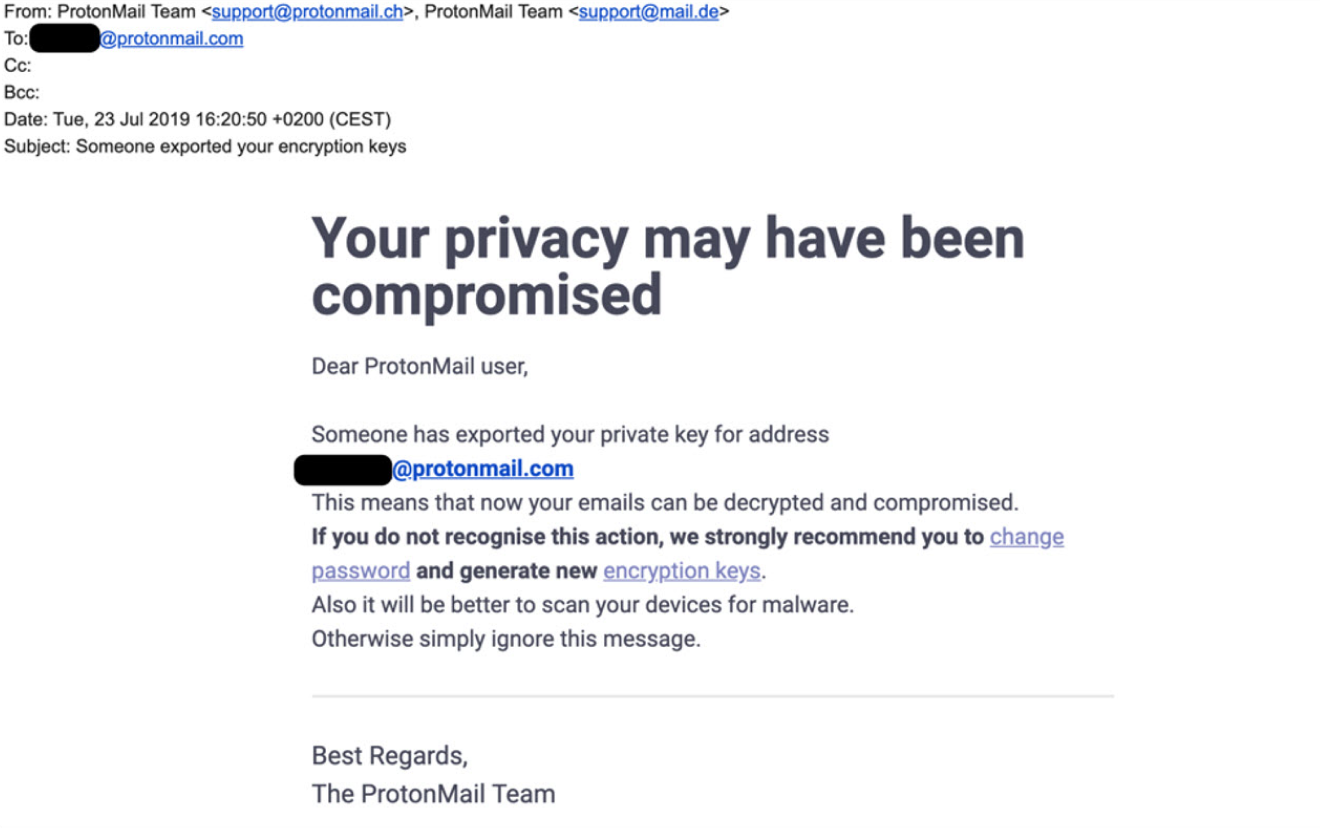

- Phishing: Er is sprake van phishingaanvallen als slechte actoren zich voordoen als organisaties of personen om in die hoedanigheid e-mails met schadelijke bijlagen of koppelingen te versturen.

- Malvertising: Tegenwoordig vinden ook vaker geavanceerdere aanvallen met malvertising plaats. Aanvallers plaatsen hierbij geïnfecteerde advertenties op legitieme en vertrouwde websites. Zodra deze advertenties op een webpagina worden geladen, verspreiden ze malware in uw netwerk; dit heeft vooral gevolgen voor de reputatie van populaire websites waarop hoge volumes verkeer plaatsvinden.

- Drive-by-downloads: In tegenstelling tot andere aanvallers, waarvoor actie moet worden ondernomen zoals een bijlage downloaden of op een koppeling naar een geïnfecteerde website klikken, kunnen, zonder dat u dit weet, zogeheten drive-by-downloads op een apparaat of systeem worden geïnstalleerd vanwege zwakke beveiligingssystemen.

Waarom bedrijven alert moeten blijven

Oudere vormen van ransomware, zoals Phobos-ransomware, bestaan nog altijd; maar nieuwe vormen van ransomware worden continu ontwikkeld en en het aantal aanvallen is in de eerste helft van 2021 bijna verdubbeld. Volgens Cognyte zijn in de eerste helft van 2021 1097 organisaties door ransomwareaanvallen getroffen, vergeleken met 1112 in het hele jaar 2020. In de VS vinden de meeste aanvallen plaats, namelijk 54,9% van het totale aantal slachtoffers.

Het risico dat uw bedrijf wordt aangevallen, wordt door verschillende factoren vergroot, zoals:

- de aanwezigheid van verouderde software of apparaten;

- browsers en/of besturingssystemen zonder patches;

- zwakke of afwezige back-upplannen om uw gegevens te herstellen (wat leidt tot een hoger risico op gegevensverlies en reputatieschade);

- gebrek aan investeringen in cyberbeveiligingsoplossingen.

Het kan uw bedrijf duizenden, zo niet miljoenen schelen aan herstelkosten door al in de eerste fasen van een aanval te voorkomen dat ransomware toegang heeft tot uw systemen en uw bedrijf. Een schrijnend voorbeeld is de aanval met CryptoLocker-ransomware. Het herstellen hiervan duurde meer dan zes maanden!

Van september 2013 tot mei 2014 ontwikkelden cybercriminelen een nieuwe botnet, met de naam Gameover ZeuS, die een netwerk van doelen vormde die waren geïnfecteerd met de malware. Vervolgens werd een script naar de slachtoffers gestuurd via een e-mailbijlage. Wanneer deze bijlage werd geopend, werd de malware geactiveerd. De ransomware kon bovendien andere verbonden apparaten op het netwerk van het slachtoffer identificeren, waarbij alle gegevens volledig werden versleuteld of besturingssystemen werden vergrendeld en bedrijfsactiviteiten werden gestopt.

De malware versleutelde bestanden en informeerde slachtoffers dat hun activiteiten werden gegijzeld, totdat ze losgeld zouden betalen. Aanvallers haalden zo via hun activiteiten miljoenen dollars op.

Bij de CryptoLocker-aanval werd ook een asymmetrische versleutelingstactiek ingezet. Dit betekent dat de slechte actor een bestand kon versleutelen met een openbare sleutel, terwijl de ontvanger het systeem alleen maar met een persoonlijke sleutel kon ontsleutelen. Zonder een persoonlijke sleutel zou het herstel van de versleutelde bestanden bijna onmogelijk zijn.

Ransomware voorkomen

Hoewel niet elk slachtoffer van ransomware losgeld betaalt of kosten oploopt, was het gemiddelde verlies in 95% van de gevallen met aan ransomware gerelateerde kosten volgens Verizon USD 11.150. De verliezen liepen wel enorm uiteen, van amper USD 70 tot maar liefst USD 1,2 miljoen. Bedrijven die begrijpen hoe ze ransomware kunnen voorkomen, kunnen zwakke plekken online aanzienlijk beperken.

Hieronder staan de belangrijkste stappen om mogelijke ransomwareaanvallen te voorkomen en te blokkeren en uw activiteiten te beschermen.

Werknemers trainen over risico's voor de bedrijfsbeveiliging

Werknemers zijn de eerste verdedigingslinie om verschillende cyberdreigingen voor bedrijfsactiviteiten te bestrijden en moeten ten minste basiskennis van cyberbeveiligingsrisico's, zoals spam- en phishingpogingen, hebben en een aantal andere algemene tactieken beheersen zoals:

- Spoofing: Een werknemer ontvangt een e-mail van een aanvaller die zich als een kennis of vertrouwde bron voordoet, met als doel vertrouwelijke of gevoelige gegevens los te krijgen die tegen het bedrijf (of personen) kunnen worden gebruikt.

- Spear phishing: Bij phishing wordt een groot aantal e-mailadressen tegelijk aangevallen; bij 'spear phishing' voert de slechte actor grondig onderzoek uit naar uw bedrijf om specifieke personen of e-mailgroepen aan te vallen.

- Social engineering: Kan worden gebruikt om werknemers zo te manipuleren dat ze onbewust bestaande IT-beveiliging in gevaar brengen.

Een beleid met betrekking tot 'verdachte e-mail' om werknemers bewust te maken van mogelijke dreigingen kan ook nuttig zijn en zorgt ervoor dat iedereen dezelfde procedures volgt om risiconiveaus te verlagen. Zorg ervoor dat u noodplanningsbeleid van te voren test om gebreken of problemen te identificeren en ervoor te zorgen dat iedereen goed is voorbereid.

Geen persoonlijke gegevens aan externe contactpersonen geven

Bij elke mogelijke ransomwareaanval moet de cybercrimineel uitgebreid onderzoek doen naar uw bedrijf; er is geen betere bron voor deze informatie dan uw managementteam en andere werknemers. Bescherm uw bedrijfsgegevens: geef gevoelige information nooit aan niet-vertrouwde bronnen.

Niet klikken op niet-geverifieerde koppelingen, bijlagen, apps of pop-upinstallaties

Alle partijen in uw bedrijf moeten voorzichtig blijven met het beantwoorden van bestanden, bijlagen of koppelingen, ongeacht de afzender, omdat dergelijke bestanden schadelijke ransomware, virussen of software kunnen bevatten. Versleuteling kan een algoritme bieden om vertrouwelijke gegevens te beveiligen. De ontvanger dient deze gegevens dan te ontsleutelen met behulp van een decoderingssleutel. Zonder deze sleutel kunnen anderen de gegevens niet lezen. Versleutelingssleutels worden gebruikt om versleutelde tekst weer om te zetten in leesbare, gewone tekst; daarom is informatie zonder deze sleutel onbruikbaar en voorkomt u dat de gegevens in de verkeerde handen vallen.

Bescherm uw computer tegen ransomware: klik niet op niet-geverifieerde koppelingen, bijlagen, toepassingen of pop-ups. Wanneer u via een desktopcomputer browst, kunt u de bestemming van een koppeling controleren door met de muis over de koppeling te bewegen: het doeladres van de URL wordt onder in uw browser weergegeven zodat u deze kunt controleren voordat u op de koppeling klikt. Beveiligde websites gebruiken 'https' in plaats van 'http' en hebben een schild of vergrendelingssymbool in de adresbalk. Als de doel-URL niet veilig is of er verdacht uitziet (als iets er bijvoorbeeld niet uitziet zoals u had verwacht op basis van de context van de koppeling) klik dan niet op de koppeling.

Daarnaast kan het verspreiden van malware ook worden gestimuleerd door het downloaden van schadelijke apps op zowel mobiele iOS- als Android-apparaten. Om de dreiging van ransomware te beperken, bezoekt u alleen geverifieerde, vertrouwde websites zoals Google Play Store voor Android-gebruikers en de App Store voor iPhone-gebruikers. Omdat dit niet 100% garantie biedt, is het handig om beoordelingen van gebruikers te lezen en te kijken hoe vaak ze zijn gedownload voordat u nieuwe apps installeert. Verwijder ook eens per zoveel maanden uw ongebruikte apps en implementeer een robuuste beveiligingsoplossing op uw mobiele apparaat om de dreiging van een ransomwareaanval te voorkomen.

Daarnaast kunnen criminelen ook misbruik maken van zwakke beveiligingssystemen via wifinetwerken of dat u op een koppeling klikt in een vals tekstbericht, valse e-mail of nepwebsite. Het beste advies: blijf altijd voorzichtig en speel het op veilig.

Inhoud op de mailserver scannen en filteren

Installeer scan- en filtersoftware voor inhoud op al uw mailservers om een ransomwareaanval te blokkeren, te detecteren en te voorkomen. De extra beveiligingslagen zijn:

- SPF (Sender Policy Framework): E-mailservers kunnen onbevoegde afzenders van uw netwerk blokkeren en zo het risico van spoofing of junkmail voorkomen.

- DMARC (Domain Message Authentication Reporting and Conformance): DMARC ondersteunt SPF-processen en kan bestaande e-mailverificatieprocedures bewaken en het aantal junk- en phishingmails beperken door deze mails te weigeren als ze niet zijn geverifieerd met ofwel SPF of een Domain Keys Identified Message.

- DKIM (Domain Keys Identified Mail): DKIM is een e-mailverificatietechniek waarbij gebruik wordt gemaakt van versleuteling met openbare sleutels. Een tekenreeks (of hash) wordt aan elk e-mailbericht gekoppeld en vervolgens versleuteld met de persoonlijke sleutel van het domein van de afzender. Zo wordt een unieke digitale handtekening gecreëerd. Wanneer een e-mail wordt ontvangen, wordt dit bericht, samen met de openbare sleutel en digitale handtekening van de domeingebruiker, op de server van de ontvanger gecontroleerd om te zien of het bericht is verzonden vanaf die desbetreffende server en om te controleren of er niet met het bericht is geknoeid voordat deze wordt geaccepteerd. E-mailberichten die niet door deze controle komen, worden automatisch afgewezen.

Toegang tot gebruikersmachtigingen

Het beperken van de mogelijkheden van gebruikers en het verwijderen van bepaalde toegangsrechten om softwaretoepassingen te downloaden, uit te voeren en te installeren (ook wel Principle of Least Privilege (PoLP) genoemd) wordt universeel beschouwd als een best practice om het risico dat malware in uw netwerk terechtkomt, aanzienlijk te beperken.

Hoewel het geen populaire oplossing onder werknemers is, is het beperken van gebruikersrechten een manier om bedrijven in staat te stellen gevoelige en vertrouwelijke gegevens, verbonden apparaten, programma's en accounts te beveiligen en daarnaast ook gerelateerde informatie te blijven beschermen. RBAC (Role-Based Access Control) kan ook een slimme manier zijn om systeemtoegang te beperken, waarbij machtigingsniveaus kunnen variëren voor mensen met bepaalde functies en groepen in het hele bedrijf.

Geen externe apparaten, zoals USB-sticks, gebruiken

Externe apparaten, zoals USB-sticks, kunnen bedrijven grote schade aanbrengen. Hoewel netwerken kunnen worden beveiligd tegen interne dreigingen, kan een extern apparaat worden geïnfecteerd met malware zonder dat de gebruiker zich hiervan bewust is. Zodra een dergelijk apparaat in de computer wordt geplaatst en wordt verbonden met het bedrijfsnetwerk kan de malware die op een persoonlijk apparaat van een werknemer of andere hardware is opgeslagen, worden verspreid naar het bredere bedrijfsnetwerk. Om het risico van ransomware te voorkomen, is het verbieden van gebruik van externe apparaten op de werkplek de beste verdediging.

Controleren of alle bedrijfssoftware en toepassingen up-to-date blijven

U kunt uw bedrijf nog verder beschermen tegen ransomware en andere cyberaanvallen door software en toepassingen regelmatig bij te werken. Dit geldt ook voor patches, die cyberbeveiligingsbedrijven bieden om bekende zwakke plekken in uw netwerk te herstellen.

De WannaCry-aanval in 2017 verspreidde zich binnen één dag naar meer dan 230.000 Windows-pc's in 150 landen en trof overheidsinstellingen, medische faciliteiten en ziekenhuizen. De NHS in het VK was een van de getroffen services; hun verouderde software speelde een grote rol in de enorme impact van de verstoring. Slechte actoren konden misbruik maken van verouderde software waarvoor geen patches waren geïnstalleerd. WannaCry blijft tot op heden een van de meest beruchte cyberaanvallen en sinds 2017 heeft Avast meer dan 170 miljoen nieuwe WannaCry-ransomwareaanvallen geblokkeerd.

Met antivirusoplossingen kunt u patches en updates automatisch laten installeren, om ervoor te zorgen dat uw systemen altijd zijn beschermd tegen de nieuwste cyberdreigingen.

Back-ups maken van alle belangrijke bestanden

In het geval van een ransomwareaanval kunnen back-ups de downtime die vereist is om activiteiten te herstellen aanzienlijk beperken. Back-ups kunnen de volgende oplossingen omvatten:

- Opslag buiten het bedrijf: Bedrijven maken regelmatig back-ups die vervolgens naar een off-site opslagfaciliteit worden verzonden. Afhankelijk van de frequentie waarmee de back-ups worden gemaakt en de herstelprocessen van de host kan dit nog steeds tot vele weken aan gegevensverlies leiden.

- Elektronische kluizen: Hiermee kunnen back-ups naar een externe server worden gemaakt; het ligt echter aan de bandbreedte hoeveel gegevens kunnen worden opgeslagen en hersteld.

- Opslag op schijven: Er wordt een point-in-time-kopie gemaakt en opgeslagen op locatie en op een externe locatie.

- Opslag in de cloud: Gegevens worden extern opgeslagen en continu bijgewerkt.

Een herstelplan instellen

Om uw bedrijf toekomstbestendig te maken in geval van een ransomwareaanval moet u een noodherstelplan en een bedrijfscontinuïteitsplan instellen. Met deze plannen kan uw bedrijf de processen en protocollen definiëren die moeten worden gevolgd in het geval van een aanval. Leg ook de rollen voor elke persoon vast en de contactpersonen die op de hoogte moeten worden gebracht; dit helpt bij preventie en herstel.

Robuuste beveiligingsmaatregelen implementeren

Het kan niet genoeg worden benadrukt hoe belangrijk het is om robuuste beveiligingssoftware te installeren en uw systeem te onderhouden met regelmatige beveiligingsupdates. Het gebruik van meerdere beveiligingshulpprogramma's en -processen, ook wel een gelaagde methode genoemd, maximaliseert de bescherming tegen een ransomwareaanval.

Met de volgende maatregelen versterkt u uw bestaande beveiligingsstrategie aanzienlijk:

- Firewall: Een firewall is een effectieve basis van elke beveiligingssoftwaresuite; deze blokkeert onbevoegde toegang tot uw apparaten. Zonder het gebruik van een firewall kan uw netwerk steeds kwetsbaarder worden voor het risico van malware, zoals ransomware.

- Antivirussoftware: Zakelijke antivirussoftware kan dreigingen voor uw netwerk en apparaten nog verder detecteren, beschermen en verwijderen; dit biedt bijgewerkte, robuuste bescherming.

- Cloudtechnologie: In de cloud worden al uw gegevens niet op één fysieke locatie bewaard, maar hebt u op afstand toegang. Dit biedt toegankelijkheid, schaalbaarheid en flexibiliteit. De technologie biedt ook extra mogelijkheden om back-ups van uw gegevens te maken; bovendien kunt u beheren wie toegang tot uw gegevens heeft en eerdere versies van uw bestanden terugzetten als uw gegevens in het geval van een ransomwareaanval worden versleuteld.

Meervoudige verificatie

MFA (Multi-Factor Authentication), ook wel tweevoudige verificatie of meervoudige verificatie genoemd, wordt steeds populairder en wordt steeds vaker toegepast. Naast een sterk wachtwoord moeten gebruikers een tweede gegeven of proces opgeven voor toegang tot hun account; dit biedt een extra beveiligingslaag.

Er zijn verschillende MFA-methoden:

- Een antwoord op een vraag dat u eerder hebt opgegeven als 'iets dat alleen u weet' en het invoeren van het antwoord dat verder niemand kent

- Traditionele hardwaretokens, zoals een FOB die een nieuwe code levert zodra deze is geactiveerd

- Softwaretokens, zoals een beveiligd SMS-bericht die een unieke code levert

- Een verificatie-app waarin u wordt gevraagd toegang op een tweede apparaat te bevestigen

- Biometrische gegevens, zoals een vingerafdruk of gezichtsherkenning

VPN

Als u een VPN (Virtual Private Network) installeert, kunt u uw verbinding versleutelen en uw bedrijfsgegevens veilig en beschermd houden wanneer u op een openbaar netwerk zit, door een veilige verbinding tussen uw apparaat en internet tot stand te brengen. Zo hebt u zonder risico's privé toegang tot uw gegevens als u van openbare netwerken gebruikmaakt. Krijg meer informatie over de werking van VPN's en de beschikbare typen.

Eindpuntbeveiliging

Beveiliging van eindpunten (elk apparaat dat is verbonden met uw netwerk) kan uw bedrijfsapparaten beschermen tegen malwareaanvallen en zero-day-aanvallen, die misbruik maken van beveiligingslekken waarvoor geen patch is geïnstalleerd. Hierdoor kan uw systeem steeds kwetsbaarder worden, met 'nul dagen' aan waarschuwingen om eventuele zwakke plekken vóór een aanval te herstellen.

De beveiliging van alle eindpunten, zowel fysiek, virtueel of in de cloud, vindt plaats via een gecentraliseerde beheerconsole, die beheerders de mogelijkheid biedt om uw systemen routinematig en in real time te bewaken en te beschermen.

Inbraakdetectiesystemen

IDS-systemen (Intrusion Detection Systems) bewaken uw netwerk routinematig om schadelijke activiteiten, waaronder de dreiging van ransomware, door ongebruikelijke of schadelijke activiteiten in real time te detecteren. Hierdoor kan uw bedrijf snel en met minimale downtime van de bedrijfsactiviteiten reageren.

De poortinstellingen controleren

Veel ransomwarevarianten kunnen misbruik maken van het RDP (Remote Desktop Protocol), waardoor gebruikers op afstand verbinding met een apparaat kunnen maken. Het blijft een populair ingangspunt voor ransomwareaanvallen, met name de open RDP-poort 3389, een standaardpoort.

Aanvullende SMB-poorten (Server Message Block), zoals poort 445, zijn ook bedoeld voor de communicatie van servers en toepassingen op uw netwerk met elkaar en met andere systemen; gebruikers hebben hierdoor de mogelijkheid om bestanden te delen, activiteiten zoals het afdrukken van documenten te voltooien en taken via internet uit te voeren.

Antivirussoftware

Antivirussoftware beschermt uw netwerk en verbonden apparaten tegen zowel interne als externe dreigingen en heeft vele voordelen:

- beperking van junkmail, phishing, spear phishing-aanvallen en dreiging van malvertising;

- bescherming tegen dreigingen van externe apparaten, zoals USB-sticks;

- beveiligde netwerkgegevens en eindpunten.

Cyberbeveiligingsoplossingen van Avast voor kleine bedrijven

Zorg ervoor dat uw organisatie beschermd blijft tegen ransomware en geavanceerde cyberaanvallen met Avast Small Business Solutions, onze alles-in-een cyberbeveiliging die uw kleine bedrijf eenvoudige, krachtige en betaalbare onlinebescherming biedt.